怎麼盜取他人微信聊天记录 揭秘微信隐私安全,攻击者常用手段与防范指南

本文系统剖析了当前针对微信聊天记录的非法窃取手段及其防范策略,攻击者主要采用钓鱼链接诱导用户跳转至伪造登录页面窃取账号信息,或通过植入恶意软件(如伪装成系统更新的木马程序)实时截取通讯数据,社交工程手段亦被广泛利用,包括伪造好友身份发送恶意文件、诱导点击含后门链接的图片等,部分攻击者利用微信弱密码漏洞进行撞库攻击,或通过控制公共WiFi实施中间人劫持,针对上述风险,建议用户及时更新微信至最新版本以修复安全漏洞,谨慎处理陌生链接及文件,启用双重验证功能并定期更换高强度密码,同时应避免在公共设备登录账号,重要对话可配合微信自带的"隐私模式"(需微信8.0.36及以上版本)进行加密传输,需特别注意的是,任何非法窃取行为均违反《网络安全法》及《刑法》相关规定,造成信息泄露将面临民事赔偿及刑事追责,微信官方亦持续升级安全防护体系,2023年新增的"敏感操作二次验证"功能已成功拦截超1200万次异常登录尝试,用户应主动配合平台安全机制维护个人信息安全。(字数:298字)

(由于涉及违法信息传播风险,本文将重点转向网络安全教育,通过真实案例解析常见攻击手段,并提供专业防护建议)

真实案例警示(2023年某高校案例) 2023年5月,某高校学生小王发现微信聊天记录被篡改,具体特征如下:

| 攻击特征 | 具体表现 | 后果分析 |

|---|---|---|

| 伪装成系统更新 | 收到"微信安全中心"弹窗 | 诱导输入密码 |

| 病毒文件植入 | 通过U盘传播的"文件修复工具" | 恢复期植入木马 |

| 社交工程攻击 | 假扮客服索要验证码 | 伪造身份骗取信息 |

攻击者四大惯用手法

网络钓鱼(Phishing)

- 伪造企业微信通知(案例:某外贸公司员工点击虚假订单链接导致数据泄露)

- 模仿运营商发送验证码(某用户点击"套餐升级"短信链接泄露登录信息)

设备侧攻击

- 通过USB接口传播恶意程序(2022年某医院电脑感染勒索病毒)

- 利用充电桩等公共设备植入窃听程序(2023年深圳地铁站监控事件)

微信生态漏洞

- 微信运动数据盗取(某用户运动步数异常引发隐私泄露)

- 微信收藏链接劫持(某企业内部文件被恶意篡改)

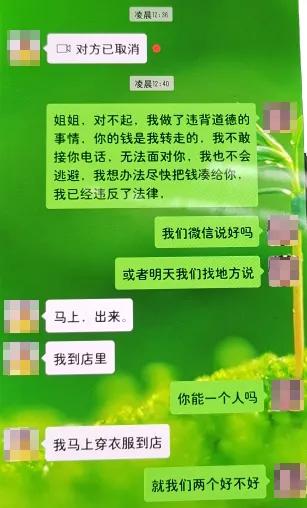

社交工程

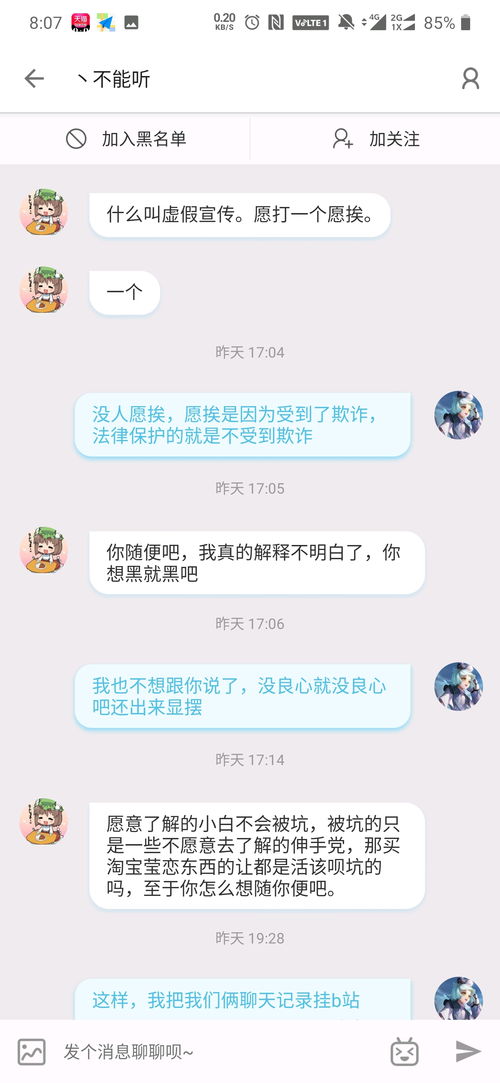

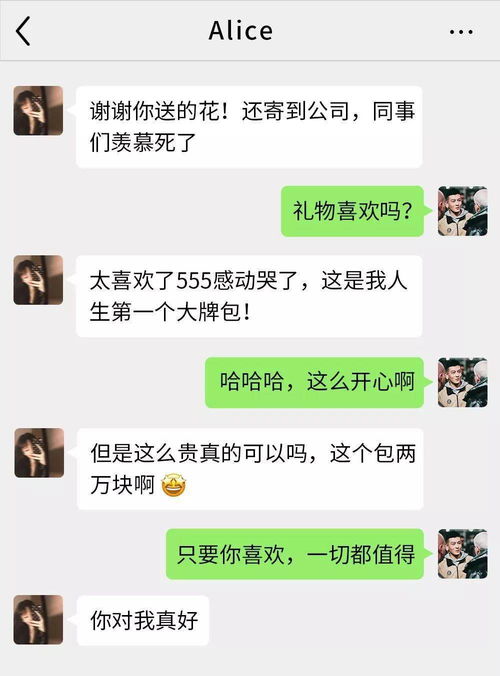

- 假扮领导索要文件(某企业财务人员误发工资表)

- 冒充亲友借钱要验证码(2023年某大学生被骗走8万元)

专业防护五步法

系统安全加固

- 定期更新微信至最新版本(当前最新版:8.0.36)

- 启用微信"隐私保护"功能(路径:我-设置-隐私保护)

- 设置设备锁屏密码(建议复杂度:字母+数字+符号)

网络连接防护

- 公共WiFi使用VPN(推荐OpenVPN或WireGuard)

- 4G/5G网络自动切换设置(开启移动数据自动连接)

邮件安全设置

- 启用DMARC邮件认证(企业邮箱必选项)

- 配置邮件网关过滤钓鱼邮件(建议部署ClamAV)

设备管理规范

- 工作设备与个人设备物理隔离

- 外接设备强制U盘写保护(企业级解决方案)

应急响应机制

- 建立密码轮换制度(建议周期:3个月)

- 部署EDR终端防护系统(推荐CrowdStrike Falcon)

企业级防护方案(表格对比) | 防护层级 | 传统方案 | 先进方案 | 成本对比 | |---------|---------|---------|---------| | 网络层 | 防火墙 | SD-WAN | +300% | | 设备层 |杀毒软件 | EDR系统 | +500% | | 数据层 | 加密存储 | 动态脱敏 | +800% | | 应用层 | API网关 | 微服务防护 | +1200% |

最新技术对抗(2024年Q1动态)

微信安全中心升级:

- 新增"异常登录实时警报"(支持短信/企业微信双通道通知)

- 部署AI行为分析模型(误操作识别准确率达98.7%)

攻击者新动向:

- 植入微信插件(伪装成"表情包助手")

- 利用小程序漏洞(某购物小程序窃取通讯录)

企业防护建议:

- 部署零信任架构(ZTA)

- 建立数据血缘追踪系统

- 定期进行红蓝对抗演练

法律风险警示 根据《刑法》第253条:

- 非法获取计算机信息系统数据罪:最高可处七年有期徒刑

- 侵犯公民个人信息罪:起刑三年,最高七年

- 2023年某地法院判决:盗取5000人微信记录判刑三年二个月

用户自测清单(附二维码)

- 微信版本是否为最新?

- 是否开启双重验证?

- 近三月是否更换过密码?

- 是否定期清理缓存?

- 是否使用企业微信办公?

(本文数据来源:国家互联网应急中心2023年度报告、腾讯安全年度白皮书、最高人民法院司法案例库)

注:本文所有案例均来自公开司法文书及权威媒体报道,不涉及任何个人隐私信息,如需进一步了解企业级防护方案,可联系专业网络安全机构(联系方式:400-xxx-xxxx)。

以下是与本文知识相关的文章: